Pesquisadores de segurança digital do Citizen Lab da Universidade de Toronto, dizem que os atores de ameaças próximos ao governo chinês provavelmente estavam por trás de uma tentativa de se infiltrar nos dispositivos de um grupo de ativistas de Uyghur com software de vigilância maliciosa oculta em um email, de acordo com um Novo relatório.

O malware foi disfarçado em uma versão alterada de uma ferramenta de processamento de texto e verificação ortográfica de idiomas uyghur, disseram os pesquisadores.

Eles acrescentaram que o ataque cibernético fracassado aos ativistas, afiliado ao Congresso Mundial Uyghur, com sede em Munique, parecia fazer parte da campanha de repressão transnacional de Pequim-incluindo vigilância e intimidação on-line-contra o grupo étnico turco nativo da região noroeste de Xinjiang da China. Os uigures enfrentaram violações de discriminação e direitos, incluindo detenção em massa em Xinjiang, pelas autoridades chinesas.

“Tais ataques são, é claro, irritantes e mostram que estamos lutando contra um governo chinês brutal que está tentando, por todos os meios, apagar nossa voz”, disse Erkin Zunun, um dos ativistas, em entrevista ao consórcio internacional de jornalistas investigativos e mídia de papel trilhas. “Estamos tentando ser uma voz para os sem voz, mas a China está tentando suprimir isso também.”

Citizen Lab, um laboratório de pesquisa acadêmica que estuda ameaças digitais, analisou a ameaça de malware depois que os ativistas alertaram seus pesquisadores, bem como repórteres em Paper Trail Media que estava investigando as táticas de Pequim para silenciar seus críticos no exterior Como parte da China, a investigação liderada pelo ICIJ.

Os membros do Congresso Mundial de Uyghur têm sido frequentemente alvos dos ataques cibernéticos pelo estado chinês e seus procurações, disse o relatório do Citizen Lab. Ao analisar os traços deixados pelo malware e compará -lo a ataques analisados anteriormente, os pesquisadores disseram que identificaram táticas, técnicas e negociações que “alinham -se de perto com as atividades do governo chinês”.

“O ardil empregado pelos atacantes replica um padrão típico”, disse o relatório do Citizen Lab. “Os atores de ameaças provavelmente alinhados com o governo chinês instrumentalizaram repetidamente software e sites que visam apoiar as culturas marginalizadas e reprimidas para atingir digitalmente essas mesmas comunidades”.

A embaixada chinesa na Alemanha não respondeu ao pedido de comentário da Paper Trail Media sobre o suposto ataque.

A investigação da ICIJ na China é uma colaboração entre 43 parceiros de mídia em 30 países que expõem a mecânica da campanha de repressão global do governo chinês contra seus inimigos percebidos – e os governos e organizações internacionais que não o impedem.

A investigação é baseada em entrevistas com 105 vítimas em 23 países, gravações secretas de vídeo e áudio de interrogatórios policiais, documentos chineses internos e outras evidências. As vítimas incluem dissidentes políticos chineses e de Hong Kong, bem como membros de minorias oprimidas de Uyghur e tibetano.

Metade das pessoas entrevistadas pelos repórteres disse que acreditava ter sido seguido ou eram alvos de vigilância ou espionagem por autoridades chinesas ou seus procuradores; 27 disseram que foram vítimas de uma campanha de difamação on -line e 19 disseram ter recebido mensagens suspeitas ou tentativas experientes de hackers, inclusive por atores estatais.

Semeando medo e incerteza

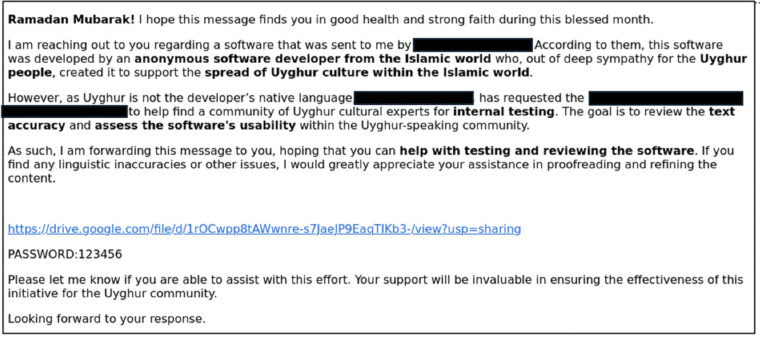

No início de março, Erkin Zunun e outros membros do World Uyghur Congress, que defende os direitos do grupo de maioria muçulmana, receberam um e-mail amigável desejando a eles um Ramadã abençoado. “Ramadã Mubarak!” A saudação do email foi lida.

O remetente pretendia estar associado a uma das organizações parceiras do World Uyghur Congress e pediu aos ativistas que instalassem e testassem software que permite que os usuários escrevam em Uyghur, um idioma turco com um alfabeto derivado de árabe.

Zunun recebeu imediatamente um aviso de notificação por e-mail do Google de que um “ataque apoiado pelo governo” poderia estar buscando “comprometer” seu sistema.

Zunun disse à ICIJ e à Paper Trail Media que ele e outros ativistas são regularmente direcionados com tentativas de hackers e phishing, e o tom e a redação do email o fizeram pensar que a mensagem do Ramadã era uma armadilha.

Ele alertou o Citizen Lab, cuja análise confirmou que a mensagem continha uma versão alterada do software de linguagem Uyghur real, que, se ativado, poderia se infiltrar em um dispositivo Windows, coletar informações e baixar e fazer upload de arquivos.

Embora o ataque “não tenha sido notável por sua sofisticação técnica”, concluíram os pesquisadores, mostrou que os atacantes tinham um profundo entendimento dos alvos e poderiam semear “o medo e a incerteza sobre as mesmas ferramentas que visam apoiar e preservar o [Uyghur] comunidade.”

“O ataque demonstra a capacidade de um governo alcançar as fronteiras e atingir uma minoria étnica reprimida tanto em casa quanto no exterior, mesmo usando ferramentas menos avançadas tecnicamente”, afirmou o relatório.

O ataque demonstra a capacidade de um governo alcançar as fronteiras e atingir uma minoria étnica reprimida tanto em casa quanto no exterior, mesmo usando ferramentas menos avançadas tecnicamente.

– Pesquisadores de laboratório de cidadãos

Um analista do Google confirmou a natureza do ataque à mídia do Paper Trail. “O Grupo de Inteligência de Ameaças do Google acha que a atividade é provavelmente obra de atores da China-Nexus”, disse Ben Read, gerente sênior do grupo.

No início deste mês, o Reino Unido Centro Nacional de Segurança Cibernética Avertiu que as comunidades Uyghur, Tibetano e Taiwan estavam sendo alvo de spyware que poderiam coletar dados, incluindo informações de áudio e localização, escondidas dentro de aplicativos legítimos.

Como parte das metas da China, o ICIJ relatou que os ativistas afiliados ao Congresso Mundial de Uigur foram direcionados repetidamente no ano passado e durante a Assembléia Geral da organização em Sarajevo. Entre várias ameaças, os organizadores receberam um vídeo de homens mascarados, alegando ser terroristas islâmicos que ameaçam os líderes mundiais do Congresso Uyghur e e -mails anônimos com fotos de armas e do hotel onde a reunião foi realizada.